- Гордон Корера

- Корреспондент Би-би-си по вопросам безопасности

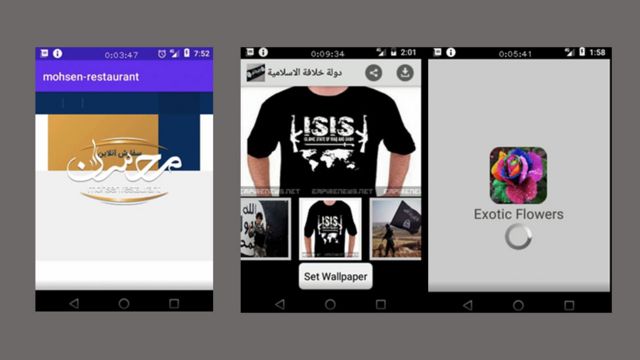

Автор фото, Check Point

Власти Ирана следят за несколькими сотнями диссидентов при помощи хакерских приложений для компьютеров и мобильных телефонов, утверждает американо-израильская компания Check Point, которая занимается проблемами кибербезопасности.

Эксперты, изучившие деятельность иранских хакеров, считают, что те пытались установить вредоносное программное обеспечение не только на устройства в Иране, но и еще в 12 странах, в том числе США и Британии.

В Check Point считают, что за взломами стоят две группы хакеров, которые использовали новые методики для взлома компьютеров и смартфонов. Затем они крали с устройств данные о звонках и файлы.

Одну из групп называют Domestic Kitten («Домашний котенок») или APT-50. Эксперты по кибербезопасности считают, что они маскировали вредоносное ПО при помощи таких способов:

- создание «клона» видеоигры, которую можно скачать в Google Play;

- разработка приложения для ресторана в Тегеране;

- фейковое приложение для защиты смартфона от взломов;

- шпионский апп, который предлагает материалы местного новостного агентства;

- приложение для экранной заставки с символикой «Исламского государства» (запрещенная в России экстремистская организация);

- программа, которая выдает себя за апп для скачивания приложений для Android.

Сотрудники Check Point собрали доказательства атак на 1,2 тыс. человек в семи странах. Половина из них — больше 600 — были успешными.

Вторую группу хакеров, известную как Infy или Prince Of Persia («Принц Персии»), эксперты по кибербезопасности обвиняют в слежке за домашними и рабочими компьютерами диссидентов в 12 странах и похищении важных персональных данных.

Эти хакеры действовали менее изобретательно — через электронные письма с вредоносным ПО в приложении к ним.

Власти Ирана не комментировали доклад американо-израильской компании.

«Пушистик»

Впервые деятельность хакеров из «Домашнего котенка» привлекла внимание экспертов по компьютерной безопасности в 2018 году.

Check Point утверждает, что за последние три года они провели больше 10 успешных хакерский операций. В американо-израильской компании утверждают, что четыре из них продолжаются до сих пор, в том числе самая последняя, начавшаяся в ноябре 2020 года.

Хакеры рассылают ссылки на вредоносное ПО через иранскую блоговую платформу, «Телеграм» и смс-сообщения. Они пытаются добиться, чтобы их жертвы скачали программу под названием Furball (что можно перевести как «пушистик»), которая способна:

- записывать звонки и другие звуки;

- следить за геолокацией устройства;

- собирать данные об идентификаторах устройства (device ID);

- красть смс и список звонков;

- красть файлы, в том числе видео и фото;

- получать доступ к списку установленных приложений;

- красть файлы со внешнего хранилища (например, флэш-карты).

Вот неполный список стран, в которых диссиденты, оппозиционеры и курдские активисты стали мишенями для таких атак:

- Иран

- США

- Британия

- Пакистан

- Афганистан

- Афганистан

- Турция

- Узбекистан

Вторая группировка, Infy, попала в поле зрения экспертов еще в 2007 году. Сейчас ее сотрудники в основном взламывают компьютеры с помощью фишинговых имейлов, считают в Check Point.

Обычно для этого используются приложенные к электронным письмам файлы, в которых содержится вредоносный код. В качестве примера в докладе приводится имейл, предлагающий кредиты ветеранам с инвалидностями.

Автор фото, Check Point

Как только пользователь открывает приложение к письму, его устройство заражается вредоносным ПО, которое крадет файлы.

Исследователи считают Infy самой могущественной из иранских хакерских групп, которая тщательно выбирает цели и редко попадается.

«Очевидно, что правительство Ирана вкладывает серьезные ресурсы в кибер-операции, — утверждает сотрудник Check Point Янив Балмас. — Тех, кто стоит за иранскими операциями по кибершпионажу, вероятно, совершенно не останавливают предпринятые против них меры. Обе кампании были обнаружены и остановлены в прошлом. Но теперь они просто начали все заново».